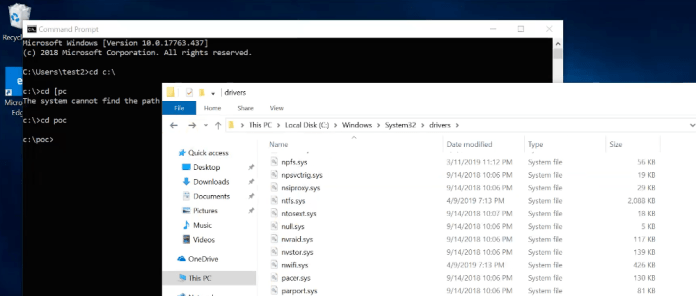

–Ě–Ķ–∑–į–≤–ł—Ā–ł–ľ–į—ā–į –ł–∑—Ā–Ľ–Ķ–ī–ĺ–≤–į—ā–Ķ–Ľ–ļ–į —Ā –Ĺ–ł–ļ–Ĺ–Ķ–Ļ–ľ SandboxEscaper –Ņ—É–Ī–Ľ–ł–ļ—É–≤–į —Ä–į–Ī–ĺ—ā–Ķ—Č –Ķ–ļ—Ā–Ņ–Ľ–ĺ–Ļ—ā –∑–į –Ĺ–į–Ļ-–Ĺ–ĺ–≤–į—ā–į –ł –į–ļ—ā—É–į–Ľ–Ĺ–į –≤–Ķ—Ä—Ā–ł—Ź –Ĺ–į Windows 10. –£—Ź–∑–≤–ł–ľ–ĺ—Ā—ā—ā–į –∑–į—Ā—Ź–≥–į Task Scheduler –ł –ī–į–≤–į –≤—ä–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā –Ĺ–į —Ö–į–ļ–Ķ—Ä–į –ī–į –Ņ–ĺ–Ľ—É—á–ł –ī–ĺ–Ņ—ä–Ľ–Ĺ–ł—ā–Ķ–Ľ–Ĺ–ł –Ņ—Ä–į–≤–į –≤ –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ–į—ā–į —Ā–ł—Ā—ā–Ķ–ľ–į –ł –ī–į –ĺ—ā–≤–į—Ä—Ź —Ą–į–Ļ–Ľ–ĺ–≤–Ķ—ā–Ķ —Ā –Ĺ–į–Ļ-–≤–ł—Ā–ĺ–ļ–ĺ –Ĺ–ł–≤–ĺ –Ĺ–į –ī–ĺ—Ā—ā—ä–Ņ.

–ė–Ĺ—Ą–ĺ—Ä–ľ–į—Ü–ł—Ź—ā–į —Ā–Ķ –Ņ–ĺ—Ź–≤–ł –Ņ–ĺ—á—ā–ł –Ķ–ī–Ĺ–ĺ–≤—Ä–Ķ–ľ–Ķ–Ĺ–Ĺ–ĺ —Ā –ł–∑–Ľ–ł–∑–į–Ĺ–Ķ—ā–ĺ –Ĺ–į –≥–ĺ–Ľ–Ķ–ľ–ł—Ź –Ņ—Ä–ĺ–Ľ–Ķ—ā–Ķ–Ĺ —ä–Ņ–ī–Ķ–Ļ—ā –∑–į Windows 10. –ē–ļ—Ā–Ņ–Ķ—Ä—ā–ł—ā–Ķ –Ĺ–į CERT/CC –Ņ–ĺ—ā–≤—ä—Ä–ī–ł—Ö–į —Ä–į–Ī–ĺ—ā–ĺ—Ā–Ņ–ĺ—Ā–ĺ–Ī–Ĺ–ĺ—Ā—ā—ā–į –Ĺ–į –Ķ–ļ—Ā–Ņ–Ľ–ĺ–Ļ—ā–į –≤ 32 –ł 64 –Ī–ł—ā–ĺ–≤–ł—ā–Ķ –≤–Ķ—Ä—Ā–ł–ł –Ĺ–į —Ā–ł—Ā—ā–Ķ–ľ–į—ā–į —Ā –ł–Ĺ—Ā—ā–į–Ľ–ł—Ä–į–Ĺ–ł—ā–Ķ –Ĺ–į–Ļ-–Ĺ–ĺ–≤–ł –Ņ–į—á–ĺ–≤–Ķ. –£—Ź–∑–≤–ł–ľ–ĺ—Ā—ā—ā–į –Ķ –Ĺ–į–Ľ–ł—á–Ĺ–į –ł –≤ Windows Server 2016 –ł 2019, –ł –Ķ–ļ—Ā–Ņ–Ľ–ĺ–Ļ—ā—ä—ā –∑–į –Ĺ–Ķ—Ź —Ä–į–Ī–ĺ—ā–ł –ł –≤ —ā–Ķ–∑–ł –ĺ–Ņ–Ķ—Ä–į—Ü–ł–ĺ–Ĺ–Ĺ–ł —Ā–ł—Ā—ā–Ķ–ľ–ł. –ė–Ĺ—ā–Ķ—Ä–Ķ—Ā–Ĺ–ĺ –Ķ, —á–Ķ –ě–° Windows 7 –ł 8 –Ĺ–Ķ —Ā–į –∑–į—Ā–Ķ–≥–Ĺ–į—ā–ł.

–ě–ļ–į–∑–į —Ā–Ķ, —á–Ķ –Ņ—Ä–ĺ–Ī–Ľ–Ķ–ľ—ä—ā –Ķ —Ā–≤—ä—Ä–∑–į–Ĺ —Ā –ĺ–Ī—Ä–į—ā–Ĺ–į—ā–į —Ā—ä–≤–ľ–Ķ—Ā—ā–ł–ľ–ĺ—Ā—ā –Ĺ–į Task Scheduler. –ü–ĺ-–ļ–ĺ–Ĺ–ļ—Ä–Ķ—ā–Ĺ–ĺ, —Ā –ľ–Ķ—Ö–į–Ĺ–ł–∑–ľ–į –Ĺ–į –ĺ–Ī—Ä–į–Ī–ĺ—ā–ļ–į—ā–į –Ĺ–į –∑–į–ī–į—á–ł—ā–Ķ —Ā —Ą–ĺ—Ä–ľ–į—ā JOB, –ļ–ĺ–Ļ—ā–ĺ —Ā–Ķ –ł–∑–Ņ–ĺ–Ľ–∑–≤–į—ą–Ķ –ĺ—Č–Ķ –≤ –ě–° Windows XP. –Ę–Ķ–∑–ł —Ą–į–Ļ–Ľ–ĺ–≤–Ķ –ĺ–≥—Ä–į–Ĺ–ł—á–į–≤–į—ā –ł —Ä–į–∑–≥—Ä–į–Ĺ–ł—á–į–≤–į—ā –Ņ—Ä–į–≤–į—ā–į –Ĺ–į –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ–ł—ā–Ķ —Ā –Ņ–ĺ–ľ–ĺ—Č—ā–į –Ĺ–į —Ā–Ņ–ł—Ā—ä—Ü–ł—ā–Ķ DACL (discretionary access control lists). –ě–ļ–į–∑–į —Ā–Ķ, —á–Ķ –Ņ—Ä–ł –Ľ–ł–Ņ—Ā–≤–į—Č–ł –Ķ–Ľ–Ķ–ľ–Ķ–Ĺ—ā–ł –≤ —ā–Ķ–∑–ł —Ā–Ņ–ł—Ā—ä—Ü–ł, —Ā–ł—Ā—ā–Ķ–ľ–į—ā–į –Ņ—Ä–Ķ–ľ–į—Ö–≤–į –≤—Ā–ł—á–ļ–ł –ĺ–≥—Ä–į–Ĺ–ł—á–Ķ–Ĺ–ł—Ź –ł –ī–į–≤–į –≤—ä–∑–ľ–ĺ–∂–Ĺ–ĺ—Ā—ā –Ĺ–į –≤—Ā–Ķ–ļ–ł –Ņ–ĺ—ā—Ä–Ķ–Ī–ł—ā–Ķ–Ľ –ī–į —Ä–į–Ī–ĺ—ā–ł —Ā –≤—Ā—Ź–ļ–į–ļ–≤–ł –ī–į–Ĺ–Ĺ–ł.

–ü—Ä–Ķ–∑ –ł–∑—ā–Ķ–ļ–Ľ–į—ā–į –Ķ–ī–Ĺ–į –≥–ĺ–ī–ł–Ĺ–į —ā–ĺ–≤–į –Ķ –≤–Ķ—á–Ķ –Ņ–Ķ—ā–ł—Ź—ā –Ķ–ļ—Ā–Ņ–Ľ–ĺ–Ļ—ā –Ĺ–į SandboxEscaper. –Ę—Ź –∑–į—Ź–≤–ł, —á–Ķ –Ķ –ĺ—ā–ļ—Ä–ł–Ľ–į –ĺ—Č–Ķ —ā—Ä–ł 0-day —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā–ł —Ā –Ņ–ĺ–≤–ł—ą–į–≤–į–Ĺ–Ķ –Ĺ–į –Ņ—Ä–į–≤–į—ā–į –ł –ĺ—Č–Ķ –Ķ–ī–Ĺ–į –∑–į –Ĺ–į–Ņ—É—Ā–ļ–į–Ĺ–Ķ –Ņ—Ä–Ķ–ī–Ķ–Ľ–ł—ā–Ķ –Ĺ–į –≤–ł—Ä—ā—É–į–Ľ–Ĺ–į—ā–į —Ā—Ä–Ķ–ī–į (–Ņ—Ź—Ā—ä—á–Ĺ–ł–ļ–į). –Ę–Ķ–∑–ł —É—Ź–∑–≤–ł–ľ–ĺ—Ā—ā–ł —Ā–Ķ –Ņ—Ä–ĺ–ī–į–≤–į—ā –Ņ—Ä–ł —Ü–Ķ–Ĺ–į 60 000 –≤—Ā—Ź–ļ–į –ĺ—ā —ā—Ź—Ö, –ļ–į—ā–ĺ –≤–į–Ľ—É—ā–į—ā–į –∑–į—Ā–Ķ–≥–į –Ĺ–Ķ –Ķ –ĺ–Ī—Ź–≤–Ķ–Ĺ–į.

–ü—Ä–ĺ—á–Ķ—ā–Ķ—ā–Ķ –ĺ—Č–Ķ

- 10:00 –Ē–≤–į–ľ–į –Ņ–į—Ü–ł–Ķ–Ĺ—ā–ł –Ľ–Ķ–∂–į—ā –≤ –Ī–ĺ–Ľ–Ĺ–ł—Ü–į —Ā–Ľ–Ķ–ī —É—Ö–į–Ņ–≤–į–Ĺ–Ķ –ĺ—ā –ļ—ä—Ä–Ľ–Ķ–∂ –≤ –ü–Ľ–ĺ–≤–ī–ł–≤ –í–ė–Ē–ē–ě

- 09:00 –Ē–į –Ĺ–Ķ —Ā–Ķ –≤–į–ļ—Ā–ł–Ĺ–ł—Ä–į—ā –ī–Ķ—Ü–į —Ā DTP, –Ķ –ľ–į–Ľ–ĺ—É–ľ–Ĺ–ĺ. –ú–į–Ľ–ĺ—É–ľ—Č–ł–Ĺ–į—ā–į –Ķ –Ĺ–į —Ä–ĺ–ī–ł—ā–Ķ–Ľ–ł—ā–Ķ

- 22:25 –ü–ĺ–Ľ–ł—Ü–ł—Ź—ā–į –ł–∑–ī–ł—Ä–≤–į –Ē–ł–Ĺ–ļ–ĺ –ĺ—ā –Į–ľ–Ī–ĺ–Ľ! –ě–Ī–≤–ł–Ĺ–Ķ–Ĺ –Ķ –∑–į —Ä—ä–ļ–ĺ–≤–ĺ–ī–ł—ā–Ķ–Ľ –Ĺ–į –ě–ü–ď

- 08:00 7 —Ö—Ä–į–Ĺ–ł, –ļ–ĺ–ł—ā–ĺ —ā—Ä—Ź–Ī–≤–į –ī–į —Ź–ī–Ķ—ā–Ķ, –∑–į –ī–į –Ņ–ĺ–ī–ĺ–Ī—Ä–ł—ā–Ķ –∑—Ä–Ķ–Ĺ–ł–Ķ—ā–ĺ —Ā–ł